Вы наверняка уже слышали о том, что очередной злоумышленник взломал крупнейший протокол zkLend и вывел 3 300 ETH на $5 млн.

Протокол децентрализованного кредитования zkLend в сети Starknet был взломан на $9,5 млн 12 февраля, согласно данным компании по безопасности блокчейна Cyvers.

Сейчас создатели протокола пытаются договориться с хакером и предлагают вознаграждение в размере 10% за возврат украденных 3300 ETH

Как хакеры взламывают Tier-1 крипто платформы, которые должны быть полностью защищены? Какая последовательность действий была у злоумышленника и удалось ли отследить кошельки, на которые он вывел украденные средства? Какие действия предприняли xkLend и что они делают, чтобы вернуть деньги?

Вычислим хакера, пошагово разберем его алгоритм действий и разберем, как zkLend защищают данные своей компании и безопасность пользователей.

Что такое zkLend

ZkLend это протокол, основанный в 2022 году и построена на Layer2 Ethereum, Starknet.

По заявлениям разработчиков ZkLend стремится предоставить пользователям как решения для масштабирования, так и продукты денежного рынка. Для этого площадка предоставляет:

-

Удобные способы займа;

-

Масштабируемую систему, которая предлагает высокую скорость и доступную структуру.

Взлом zkLend — с чего все началось

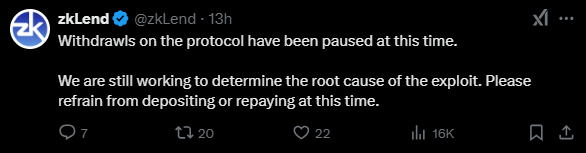

11 февраля в своем официальном аккаунте сети X, zkLend приостановил вывод средств, ссылаясь на эксплойт:

Рисунок 1 — Пост официального аккаунта zkLend об эксплойте протокола в сети X.com

12 февраля zkLend, платформа децентрализованного финансирования (DeFi), опубликовала в социальных сетях новость о том, что она подверглась хакерской атаке. Позже, стало известно, что в результате действий хакера, было похищена сумма свыше $5M.

Хакер украл 3.300 ETH в zkLend

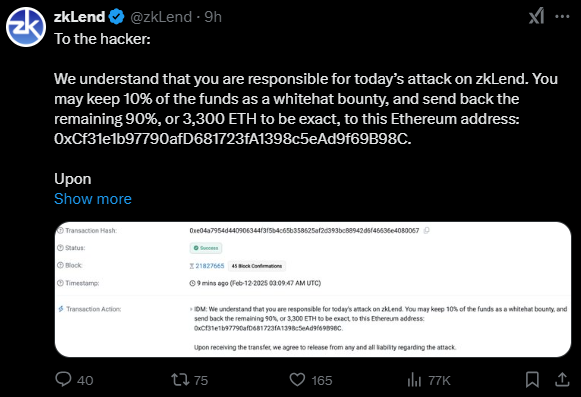

В попытках договориться с хакером, zkLend предложил вернуть 10% от украденных средств в срок до 00:00 по UTC, 14 февраля 2025 года. Иначе будут приложены все усилия, чтобы отследить злоумышленника:

Рисунок 2 — Предложение хакеру от официального аккаунта в zkLend в сети X.com

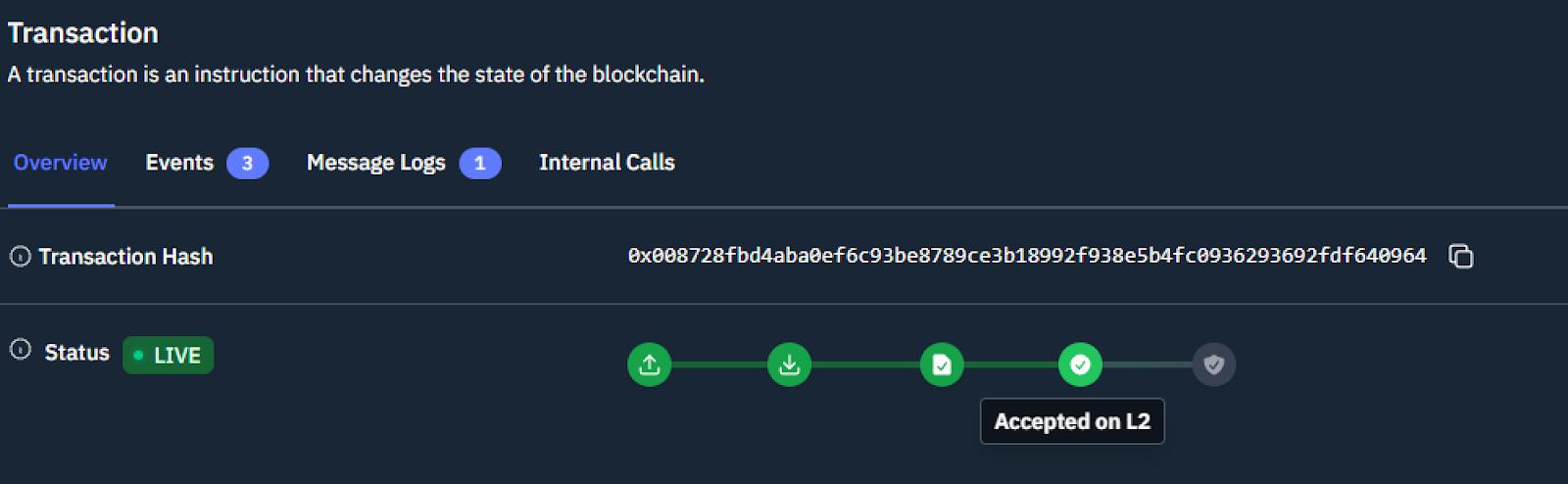

На момент нашего анализа, часть средств хакера, 1801 ETH, была в статусе подтверждения из L2 в L1 сети:

Рисунок 3 — Статус транзакции согласно Starkscan

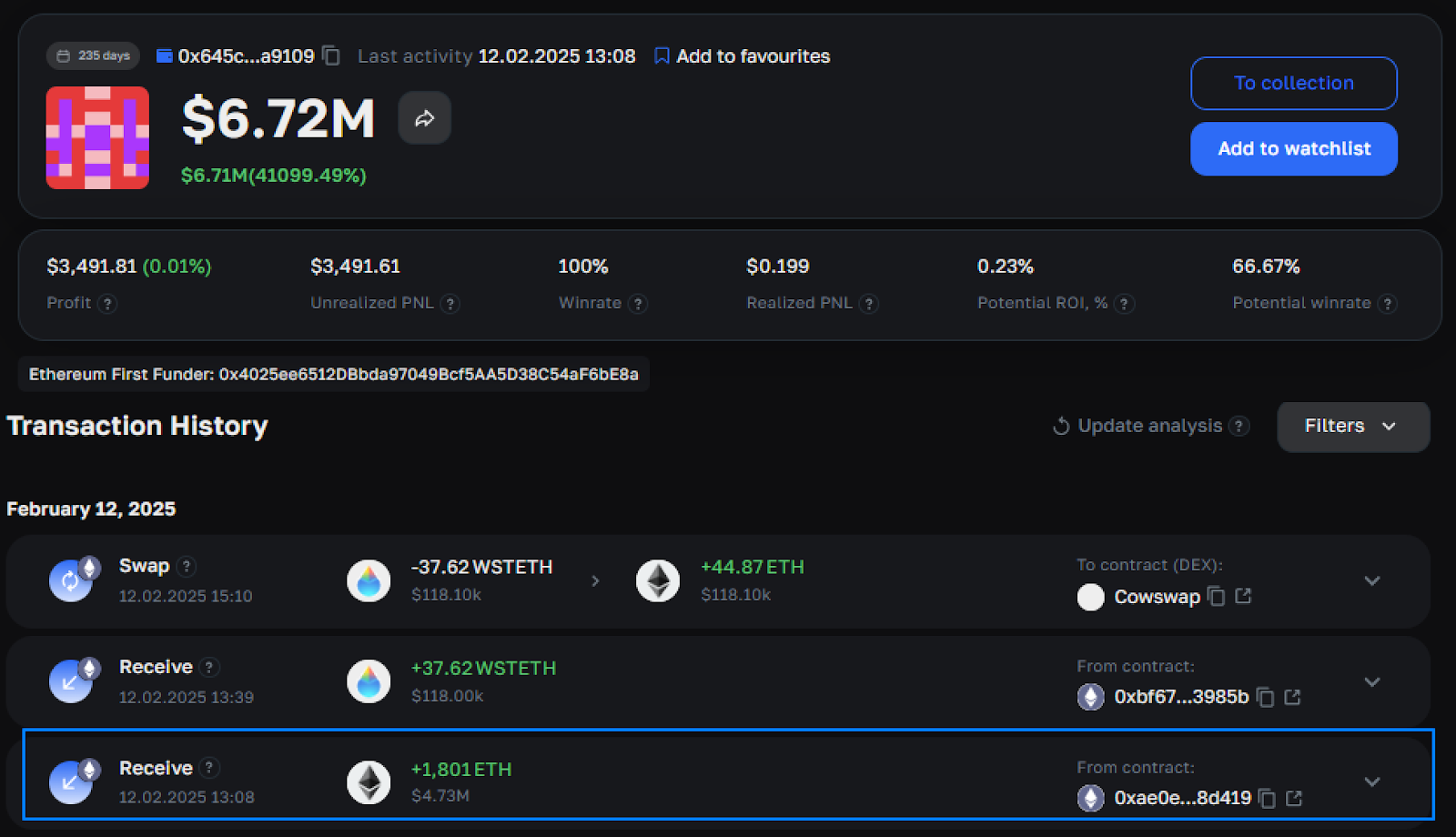

Позже статус сети обновился и средства ушли на баланс кошелька предполагаемого злоумышленника:

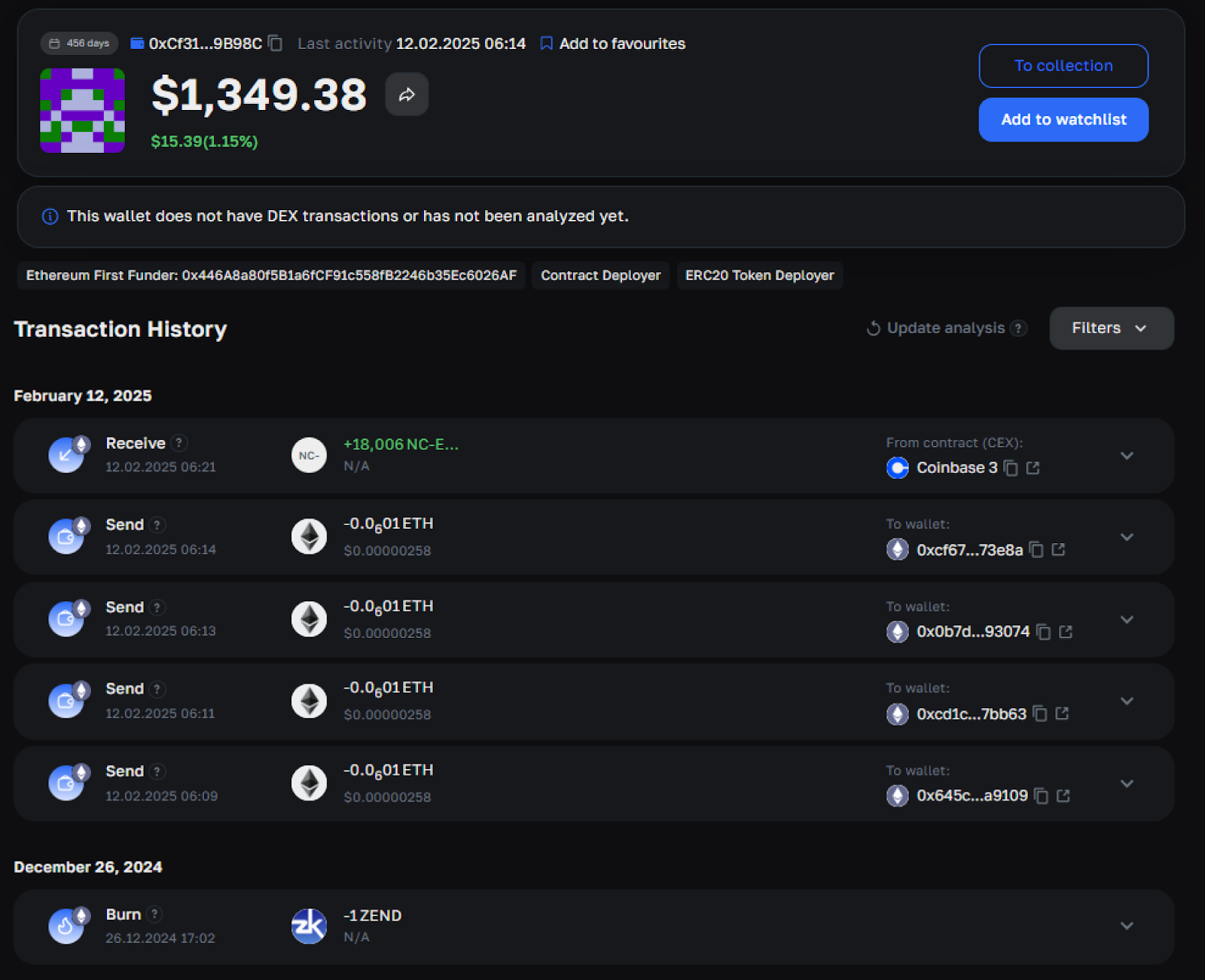

Рисунок 4 — Транзакции кошелька хакера (0×645c) согласно ArbitrageScanner.io

Всего в эксплойте было задействовано 4 адреса:

-

0×645c77833833A6654F7EdaA977eBEaBc680a9109

-

0xCf677c7520E02acA89BC70431eAC891e94273E8a

-

0×0B7D061D91018AaB823A755020e625FfE8B93074

-

0xcd1c290198E12c4c1809271e683572FBF977Bb63

ZkLend: Deployer, в попытках договориться с хакером оставил адрес кошелька, куда нужно вернуть средства. Однако никаких средств от злоумышленника не поступало:

Рисунок 5 — Транзакции адреса (0xCf3) ZkLend Deployer согласно ArbitrageScanner.io

Как найти хакера в криптовалюте

Каждый, кто использует криптовалюту оставляет свой след в блокчейне несмотря на то, что децентрализованная среда считается анонимной.

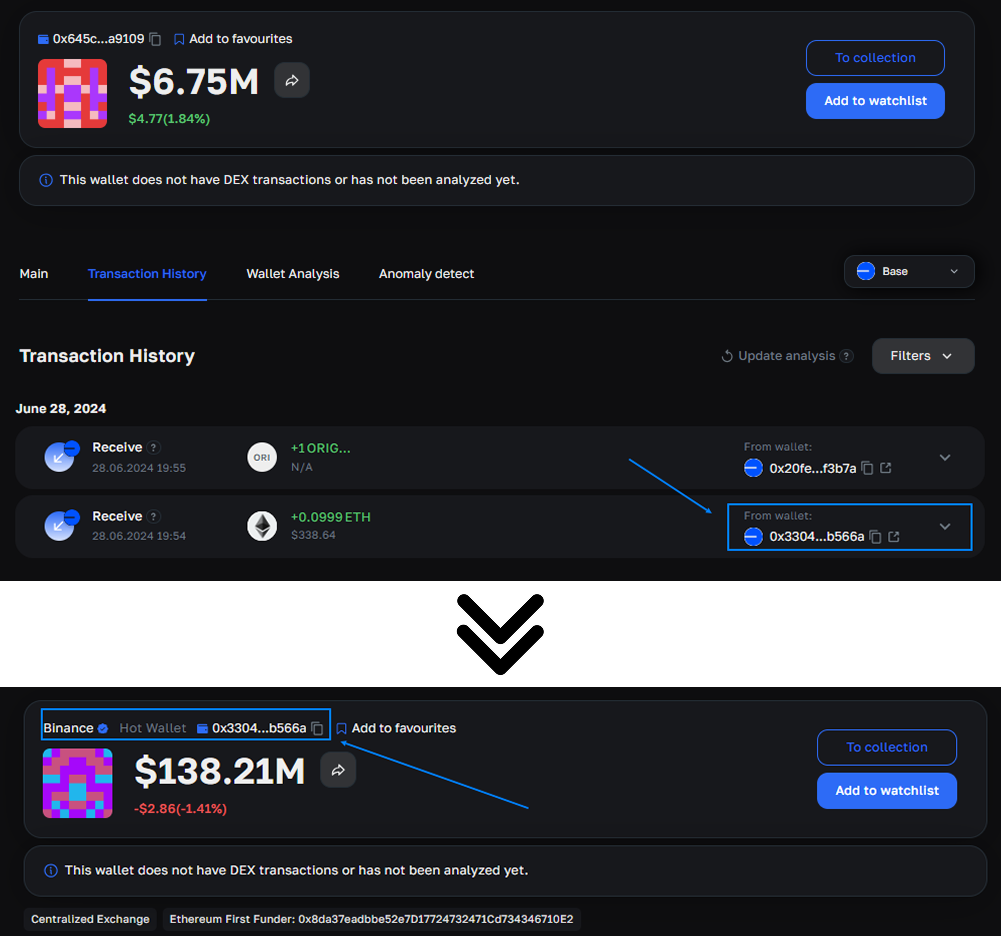

Хакер, который украл средства в протоколе zkLend, ранее со своего кошелька получал средства с биржи Binance в сети Base:

Рисунок 6 — Получение средств на кошелек хакера (0×645c) в сети Base согласно ArbitrageScanner.io

Однако сумма средств незначительная, а это значит, что пользователь мог и не пройти процедуру KYC, которая могла быть весомой зацепкой, чтобы деанонимизировать его.

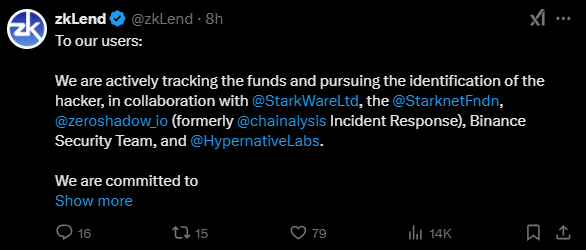

На данный момент для расследования инцидента разработчики протокола тесно сотрудничают с компаниями по безопасности StarkWare Ltd, Starknet Foundation, zeroshadow.io (ранее Chainalysis Incident Response), Binance Security Team и Hypernative Labs. Они отслеживают украденные средства и расследуют основную причину эксплойта.

Рисунок 7 — Заявление об идентификации хакера от официального аккаунта в zkLend в сети X.com

Разработчики протокола zkLend пообещали пользователям полную прозрачность на протяжении всего расследования. Они пообещали опубликовать подробный отчет после завершения расследования. zkLend заверил, что доверие пользователей остается для платформы главным приоритетом, и они сделают все возможное, чтобы быстро разрешить проблемную ситуацию.